Hari ini kuketik rindu di sebuah layar biru

Untuk seseorang beraut wajah sendu

Menanti hati yang sangat jauh

Menambah luka yang tak kunjung membeku

Hari itu dia gemetar begitu kedinginan

Bertanya sebentar mengapa aku ketakutan

Seperti biasa hawanya hanya bertahan

Melihat awan menjauh lagi pelan-pelan

Hari ini kulukis gambar tatapan tampan

Tentang seorang adam berparas rupawan

Berucap kasar tanpa batasaan

Diam-diam dan tersenyum perlahan

Hari itu kuukir juga sebuah adegan

Tentang pertemuan di belakang Tuhan

Tertutup matanya tuan di kanan

Melipat tangan dan tentu saja sendirian

Lalu? Melirik-lirik aku bertabur angan

Hari ini kusadari bintang tak pernah meninggalkan langit

Batu tak pernah meninggalkan parit

Meski mungkin semua itu terlalu pahit

Manusia pasti akan tetap merasakan sakit

Hari itu kutatap air yang menitik pelan

Dari wajah seorang gadis di pojokan

Memegang mawar tanpa mengarah ke tujuan

Kukira aku bisa merasakan sebuah patahan

Hawa sedang mencari perasaan dalam kepingan..

Marpaung Punkz' Long Journey

"..it's a long journey till i know where i'm suppose to be. It's a long journey till i find my way home..."

Senin, 23 Maret 2015

Untuk seorang Kawan

Rabu, 19 Juni 2013

IPTables, My Homework, Just Please Final Part

Finally, last post about this thing in this semester. Materi terakhir adalah mengenai IPTables. Apa itu IPTables? Iptables adalah suatu tools dalam sistem operasi linux yang berfungsi sebagai alat untuk melakukan filter (penyaringan) terhadap (trafic) lalulintas data. Secara sederhana digambarkan sebagai pengatur lalulintas data. Dengan iptables inilah kita akan mengatur semua lalulintas dalam komputer kita, baik yang masuk ke komputer, keluar dari komputer, ataupun traffic yang sekedar melewati komputer kita.

Terdapat aturan penulisan dalam IPTABLES

iptables [–t tables] [option] [rule] [target]

Contohnya:

iptables –P FORWARD ACCEPT

IPTables memiliki 3 buah tabel, yaitu NAT, MANGLE dan FILTER. Penggunannya disesuaikan dengan sifat dan karakteristik masing-masing. Fungsi dari masing-masing tabel tersebut sebagai berikut :

• NAT : Secara umum digunakan untuk melakukan Network Address Translation. NAT adalah penggantian field alamat asal atau alamat tujuan dari sebuah paket.

• MANGLE : Digunakan untuk melakukan penghalusan (mangle) paket, seperti TTL, TOS dan MARK.

• FILTER : Secara umum, inilah pemfilteran paket yang sesungguhnya.. Di sini bisa dintukan apakah paket akan di-DROP, LOG, ACCEPT atau REJECT.

Pada table Filter, terdapat 3 jenis chain yaitu:

ACCEPT

Akses diterima dan diizinkan melewati firewall

REJECT

Akses ditolak, koneksi dari komputer klien yang melewati firewall langsung terputus, biasanya terdapatpesan “Connection Refused”. Target Reject tidak menghabiskan bandwidth internet karena akses langsung ditolak, hal ini berbeda dengan DROP.

DROP

Akses diterima tetapi paket data langsung dibuang oleh kernel, sehingga pengguna tidak mengetahui kalau koneksinya dibatasi oleh firewall, pengguna melihat seakan – akan server yang dihubungi mengalami permasalahan teknis. Pada koneksi internet yang sibuk dengan trafik tinggi Target Drop sebaiknya jangan digunakan.

Pada bagian ini kita juga membahas mengenai Network Address Translation, biasa disebut dengan NAT. Fungsi utama dari NAT adalah untuk melakukan translasi alamat dari satu alamat ke alamat IP yang lain, biasanya dipakai pada internet gateway. Selain melakukan translasi alamat IP, iptables juga bisa melakukan NAT alamat Port aplikasi, bisa disebut juga dengan Port Address Translation (PAT). PAT digunakan untuk membangun beberapa server seperti mail, web, database maupun datacenter yang diakses melalui internet hanya dengan satu alamat IP publik.

Tabel NAT

Selain sebagai IP Filtering / Firewall, iptables juga bisa difungsikan untuk translasi alamat, ditandai dengan opsi -t nat pada perintah iptables.

a. POSTROUTING

Translasi alamat yang keluar dari firewall, berarti kita melihat paket data yang keluar dari kartu LAN.

iptables -t NAT -A POSTROUTING -o eth0 -s 192.168.1.0/24 -d 0/0 -j SNAT -to 202.154.6.55

iptables -t NAT -A POSTROUTING -o eth0 -s 192.168.1.0/24 -d 0/0 -j MASQUERADE

contoh diatas berarti jaringan subnet 192.168.1.0/24 jika menghubungi web server yang berada di internet dikenali dari IP 202.154.6.55. Target MASQUERADE berarti IP NAT disesuaikan dengan alamat IP kartu LAN eth0, jika IP eth0 dirubah kita tidak perlu merubah settingan iptables.

b. PREROUTING

Translasi alamat yang memasuki kartu jaringan, kita juga bisa membelokkan paket data ke port tertentu untuk membangun server internet hanya dengan satu IP publik.

iptables -t nat -A PREROUTING – eth0 -p tcp -dport 25 -j DNAT -to 192.168.1.20:25

iptables -t nat -A PREROUTING – eth0 -p tcp -dport 110 -j DNAT -to 192.168.1.20:110

iptables -t nat -A PREROUTING – eth0 -p tcp -dport 80 -j DNAT -to 192.168.1.30:80

Pada contoh diatas kita mempunyai 2 server, 192.168.1.20 (mail server) dan 192.168.1.30 (web server). Koneksi dari internet ke port 25 dan 110 secara otomatis diarahkan ke alamat IP 192.168.1.20 (IP Lokal / LAN). Akses port 80 (web server) diarahkan ke IP lokal 192.168.1.30

c. LIST NAT

Untuk melihat NAT yang baru saja kita setting menggunakan perintah:

iptables -t nat -L -v

root@kolaMcc $ iptables -t nat -L -v

Chain PREROUTING (policy ACCEPT 1833K packets, 141M bytes)

pkts bytes target prot opt in out source destination

199K 9636K REDIRECT tcp – eth2 any anywhere anywhere tcp dpt:http redir ports 3128

0 0 REDIRECT tcp-eth1 any anywhere anywhere tcp dpt:36 redir ports 10000

0 0 REDIRECT tcp-eth1 any anywhere anywhere tcp dpt:time redir ports 20000

0 0 DNAT tcp-eth1 any anywhere anywhere tcp dpt:33 to:192.168.1.100:22

Menghapus NAT

root@kolaMcc $ iptables -t nat -L -viptables -t nat -F

root@kolaMcc $ iptables -t nat -L -viptables -t nat –Z

Yang membedakan Mangle dengan table yang lain adalah membuat paket-paket Anda ditandai satu per satu. Tujuannya adalah agar paket tersebut mempunyai ciri khas, sehingga paket tersebut dapat diolah lebih lanjut sesuai dengan policy yang akan Anda terapkan.

Tabel Mangle memiliki kemampuan untuk menggunakan semua chain yang ada dalam IPTables seperti INPUT, OUTPUT, PREROUTING, dan sebagainya. Dengan menggunakan tabel ini, Anda bisa melakukan banyak hal, seperti misalnya melakukan pengubahan routing sesuai dengan kebijakan Anda, atau memberikan perlakuan khusus pada salah satu jenis paket atau yang sering disebut dengan istilah QoS, dan masih banyak lagi. Maka dari itu, Mangle banyak digunakan bersama dengan program lain untuk melayani pemprioritasan sebuah aplikasi.

Tujuan dari penggunaan Chain Prerouting dengan Chain Postrouting terdiri atas:

SNAT Target

Target ini berguna untuk melakukan perubahan alamat asal dari paket (Source Network Address Translation). Target ini berlaku untuk tabel nat pada kolom POSTROUTING, dan hanya di sinilah SNAT bisa dilakukan. Jika paket pertama dari sebuah koneksi mengalami SNAT, maka paket-paket berikutnya dalam koneksi tersebut juga akan mengalami hal yang sama.

Contoh :

iptables –t nat –A POSTROUTING –o eth0 –j SNAT –to-source 194.236.50.155-194.236.50.160:1024-32000

DNAT Target

Berkebalikan dengan SNAT, DNAT digunakan untuk melakukan translasi field alamat tujuan (Destination Network Address Translation) pada header dari paket-paket yang memenuhi kriteria match. DNAT hanya bekerja untuk tabel nat pada chain PREROUTING dan OUTPUT atau chain buatan yang dipanggil oleh kedua chain tersebut.

Contoh :

iptables –t nat –A PREROUTING –p tcp –d 15.45.23.67 –dport 80 –j DNAT –to-destination 192.168.0.2

Target adalah tujuan perlakuan terhadap rule. Pada target ini terletak keputusan, paket data mau diapakan, apakah mau di tolak, atau diteruskan atau diolah terlebih dahulu. Berikut daftar table target iptables :

• ACCEPT

Rantai paket tersebut diterima dalam rule

• DROP

Rantai paket tersebut “dijatuhkan”

• REJECT

Rantai paket tersebut ditolak seperti DROP

• DNAT

Rantai paket di “destination nat” kan ke address lain

• SNAT

Rantai paket di arahkan ke source nat tertentu

• REDIRECT

Rantai paket di redirect ke suatu addres dan port tertentu

• MASQUERADE

Bekerja seperti SNAT tapi tidak memerlukan source

• REJECT

Bekerja seperti DROP

• RETURN

Mengembalikan paket ke superset chain di atasnya dan masuk ke baris aturan berikutnya, jika pada subchain. Tapi jika pada chain utama seperti INPUT, maka paket dikembalikan kepada kebijakan default.

• MIRROR

Apabila kompuuter A menjalankan target seperti contoh di atas, kemudian komputer B melakukan koneksi http ke komputer A, maka yang akan muncul pada browser adalah website komputer B itu sendiri. Karena fungsi utama target ini adalah membalik source address dan destination address. Target ini bekerja pada chain INPUT, FORWARD dan PREROUTING atau chain buatan yang dipanggil melalui chain tersebut.

Target DROP berfungsi men-drop paket dan menolak untuk memproses lebih jauh. Dalam beberapa kasus mungkin hal ini kurang baik, karena akan meninggalkan dead socket antara client dan server. Paket yang menerima target DROP benar-benar mati dan target tidak akan mengirim informasi tambahan dalam bentuk apapun kepada client atau server.

Secara umum, REJECT bekerja seperti DROP, yaitu memblok paket dan menolak untuk memproses lebih lanjut paket tersebut. Tetapi, REJECT akan mengirimkan error message ke host pengirim paket tersebut. REJECT bekerja pada chain INPUT, OUTPUT dan FORWARD atau pada chain tambahan yang dipanggil dari ketiga chain tersebut.

iptables –A FORWARD –p tcp –dport 22 –j REJECT --reject-with icmp-host-unreachable

Ada beberapa tipe pesan yang bisa dikirimkan yaitu icmp-net-unreachable, icmp-host-unreachable, icmp-port-unreachable, icmp-proto-unrachable, icmp-net-prohibited dan icmp-host-prohibited.

Jadi, misalkan terdapat sebuah perintah

Iptables –A FORWARD –s 0/0 -1 eth0 –d 192.168.1.58 –o eth1 –p TCP –sport 1024:65535 –m multiport –dports 80,443 –j ACCEPT

Artinya adalah di awal data akan diubah menjadi paket yang dapat melewati box, lalu source port 65535 adalah jangkauan spesifik dari port tersebut. Terdapat kasus khusus dimana apabila port kedua lebih besar dari port yang pertama maka posisinya akan bertukar. Multiport –dports atau destination ports adalah tujuan akhir dari perjalanan data sampai. Maksimal tujuan port adalah 15 port. Destination ports hanya dapat digunakan bersama dengan-p tcp atau-p udp. Bagian terakhir adalah ACCEPT yang berada dalam bagian terakhir IPTABLES berfungsi ketika paket cocok dengan daftar match dan target ini diberlakukan, maka paket tidak akan melalui baris-baris aturan yang lain dalam chain tersebut atau chain yang lain yang mereferensi chain tersebut. Akan tetapi paket masih akan memasuki chain-chain pada tabel yang lain seperti biasa saat proses dilanjutkan.

Well, pada modul kali ini terdapat case khusus karena tidak ada demo langsung. Jadi Saya akan share mengenai soal shift one by one here. Soal Shift nya adalah sebagai berikut :

1. Semua subnet tidak dapat mengakses TCP port 21, 443, 66 pada DMZ kecuali KEBUN_BIBIT sedangkan port TCP yang diizinkan untuk mengakses DMZ adalah port 80, 8080, 22.

Jawab :

Karena yang diizinkan untuk mengakses DMZ adalah port 80 dan 8080 serta 22 maka di DMZ dberi syntax berikut :

iptables -A RH-Firewall-1-INPUT -s 200.200.200.32/27 -p tcp --dport 21 -j ACCEPT

-A RH-Firewall-1-INPUT -p tcp --dport 21 -j DROP

iptables -A RH-Firewall-1-INPUT -s 200.200.200.32/27 -p tcp --dport 443 -j ACCEPT

-A RH-Firewall-1-INPUT -p tcp --dport 443 -j DROP

iptables -A RH-Firewall-1-INPUT -s 200.200.200.32/27 -p tcp --dport 66 -j ACCEPT

-A RH-Firewall-1-INPUT -p tcp --dport 66 -j DROP

iptables -A RH-Firewall-1-INPUT -m tcp -p tcp --dport 80 -j ACCEPT

iptables -A RH-Firewall-1-INPUT -m tcp -p tcp --dport 8080 -j ACCEPT

iptables -A RH-Firewall-1-INPUT -m tcp -p tcp --dport 22 -j ACCEPT

2. Mengijinkan semua akses UDP ke DMZ.

Jawab :

Karena seluruh akses UDP diijinkan maka syntax yang digunakan adalah :

iptables -A INPUT -p UDP -s 0/0 --dport 53 -j ACCEPT

3. Subnet DMZ tidak dapat di PING dari luar selain subnet AJK dan jaringan internal.

Jawab:

Masih sama dengan yang lain, syntax terdapat pada DMZ yaitu:

iptables -A FORWARD -p icmp -d 200.200.200.209/30 -s 10.151.72.56/30 --icmp-type echo-request -j ACCEPT

iptables -A FORWARD -p icmp -d 200.200.200.209/30 -s 200.200.200.0/23 --icmp-type echo-request -j ACCEPT

iptables -A FORWARD -p icmp -d 200.200.200.209/30 --icmp-type echo-request -j REJECT

4. Koneksi kepada DMZ melalui ssh dibatasi sebanyak 5 koneksi.

Jawab :

Tentukan banyaknya koneksi dengan hitcount, karena koneksi adalah lima maka syntax nya adalah:

iptables -I INPUT -p icmp --icmp-type echo-request -m recent --set

iptables -I INPUT -p icmp --icmp-type echo-request -m recent --update --hitcount 5 -j DROP

5. Buatlah sebuah perintah iptables untuk mengatasi synflood

Jawab:

SYN Flood adalah jenis denial of service (DoS) yang mengirimkan serangkaian pesan “SYN” ke komputer, seperti web server. Saat akan membuat perintah iptables untuk ,mengatasi serangan ini maka dapat dijalankan syntax berikut :

iptables -N syn-flood

iptables -A syn-flood -m limit --limit 10/second --limit-burst 50 -j RETURN

iptables -A syn-flood -j LOG --log-prefix "SYN flood: "

iptables -A syn-flood -j DROP

6. Buatlah sebuah perintah iptables untuk mengatasi force ssh attack.

Jawab :

Force ssh attack juga merupakan salah satu jenis serangan selain synflood, untuk mengatasinya, salah satunya dapat menggunakan syntax berikut :

iptables -I INPUT -i eth1 -p tcp -m tcp --dport 22 -m state --state NEW -m recent --set --name DEFAULT --rsource

iptables -I INPUT -i eth1 -p tcp -m tcp --dport 22 -m state --state NEW -m recent --update --seconds 180 --hitcount 4 --name DEFAULT --rsource -j DROP

7. Buatlah perintah iptables untuk memblok paket scanning. Contoh: xmas, file scan.

Jawab :

Pada blok paket, dapat digunakan dengan menandai flags pada paket data yang akan di scan yaitu misalnya dengan cara :

iptables -A INPUT -p tcp --tcp-flags ALL xmas -j DROP

8. Subnet taman_bungkul hanya bisa diakses oleh subnet kebun_bibit, subnet plasa_surabaya hanya bisa diakses ketika jam kerja (08.00 – 16.00), subnet sutos tidak bisa melakukan koneksi ke YM dan Facebook serta tidak bisa melakukan streaming video pada hari dan jam kerja (senin-jumat 07.00-17.00).

Jawab :

Terdapat beberapa syarat khusus pada jaringan yang akan dibangun, jadi harus dilaksanakan satu per satu. Salah satu syntax yang dapat dijalankan adalah :

iptables -A FORWARD -p tcp -d 200.200.200.0/27 -s 200.200.200.32/27 -j ACCEPT;

iptables -A FORWARD -p tcp -d 200.200.200.0/23 -j REJECT;

iptables -A FORWARD -p tcp –d 200.200.200.64/26 -m time --timestart 08:00 --timestop 16:00 --weekdays Mon,Tue,Wed,Thu,Fri -j ACCEPT;

iptables -A FORWARD -p tcp –d 200.200.200.64/26 -j REJECT;

iptables -A FORWARD -p tcp -d 200.200.201.0/24 -m time --timestart 07:00 --timestop 17:00 --weekdays Mon,Tue,Wed,Thu,Fri -j REJECT

iptables -A FORWARD -p tcp –s 10.151.72.56/30 --dport 5000:5010 -m time --timestart 07:00 --timestop 17:00 --weekdays Mon,Tue,Wed,Thu,Fri -j REJECT

iptables -A FORWARD -p tcp -d www.facebook.com –s 200.200.201.0/24 -m time --timestart 07:00 --timestop 17:00 --weekdays Mon,Tue,Wed,Thu,Fri -j REJECT

iptables -A FORWARD -p tcp -d www.messenger.yahoo.com –s 200.200.201.0/24 -m time --timestart 07:00 --timestop 17:00 --weekdays Mon,Tue,Wed,Thu,Fri -j REJECT

iptables -A FORWARD -p tcp -d www.youtube.com –s 200.200.201.0/24 -m time --timestart 07:00 --timestop 17:00 --weekdays Mon,Tue,Wed,Thu,Fri -j REJECT

9. Selain DMZ gunakan NAT untuk mengakses jaringan luar (tidak boleh menggunakan masquerade).

Jawab :

Karena tidak boleh menggunakan masquerade maka untuk mengakses jaringan luar menggunakan NAT, dapat dipakai syntax berikut ini :

iptables -t nat -A POSTROUTING -o ppp0 -j SNAT \ --to $PPPIP

10. Catat semua log yang di-drop oleh firewall.

Jawab :

Kita dapat melihat semua history dari semua log yang di drop oleh firewall di /var/log/firewall, warn, messages –clutter

Akhirnya, sekianlah rangkaian curhat dan sekaligus sebagai laporan resmi satu semester praktikum Jaringan Komputer kami. Tentunya terimakasih kepada Tuhan Yang Maha Esa karena akhirnya pekan badai bersama mata kuliah ini telah terlewati dengan baik. Selanjutnya kami mengucapkan banyak terimakasih pula pada asisten kami Mbak Happy Ayu yang telah bersedia membantu kami berjuang menghadapi kuliah ini selama satu semester. Terimakasih kepada seluruh teman-teman seperjuangan dan semua pihak yang telah membantu kelancaran kuliah kami selama ini. Kami memohon maaf kepada semua pihak yang baik secara langsung maupun tidak padanya kami berbuat salah. Akhir kata, saya Wati Margaretha Marpaung dan Eko Adhi Wiyono alias Mbul mengucapkan , Cherioh! Ganbatte Kudasai! Semoga Jarkomnya dapat nilai dewa. Aminnn!!

Terdapat aturan penulisan dalam IPTABLES

iptables [–t tables] [option] [rule] [target]

Contohnya:

iptables –P FORWARD ACCEPT

IPTables memiliki 3 buah tabel, yaitu NAT, MANGLE dan FILTER. Penggunannya disesuaikan dengan sifat dan karakteristik masing-masing. Fungsi dari masing-masing tabel tersebut sebagai berikut :

• NAT : Secara umum digunakan untuk melakukan Network Address Translation. NAT adalah penggantian field alamat asal atau alamat tujuan dari sebuah paket.

• MANGLE : Digunakan untuk melakukan penghalusan (mangle) paket, seperti TTL, TOS dan MARK.

• FILTER : Secara umum, inilah pemfilteran paket yang sesungguhnya.. Di sini bisa dintukan apakah paket akan di-DROP, LOG, ACCEPT atau REJECT.

Pada table Filter, terdapat 3 jenis chain yaitu:

ACCEPT

Akses diterima dan diizinkan melewati firewall

REJECT

Akses ditolak, koneksi dari komputer klien yang melewati firewall langsung terputus, biasanya terdapatpesan “Connection Refused”. Target Reject tidak menghabiskan bandwidth internet karena akses langsung ditolak, hal ini berbeda dengan DROP.

DROP

Akses diterima tetapi paket data langsung dibuang oleh kernel, sehingga pengguna tidak mengetahui kalau koneksinya dibatasi oleh firewall, pengguna melihat seakan – akan server yang dihubungi mengalami permasalahan teknis. Pada koneksi internet yang sibuk dengan trafik tinggi Target Drop sebaiknya jangan digunakan.

Pada bagian ini kita juga membahas mengenai Network Address Translation, biasa disebut dengan NAT. Fungsi utama dari NAT adalah untuk melakukan translasi alamat dari satu alamat ke alamat IP yang lain, biasanya dipakai pada internet gateway. Selain melakukan translasi alamat IP, iptables juga bisa melakukan NAT alamat Port aplikasi, bisa disebut juga dengan Port Address Translation (PAT). PAT digunakan untuk membangun beberapa server seperti mail, web, database maupun datacenter yang diakses melalui internet hanya dengan satu alamat IP publik.

Tabel NAT

Selain sebagai IP Filtering / Firewall, iptables juga bisa difungsikan untuk translasi alamat, ditandai dengan opsi -t nat pada perintah iptables.

a. POSTROUTING

Translasi alamat yang keluar dari firewall, berarti kita melihat paket data yang keluar dari kartu LAN.

iptables -t NAT -A POSTROUTING -o eth0 -s 192.168.1.0/24 -d 0/0 -j SNAT -to 202.154.6.55

iptables -t NAT -A POSTROUTING -o eth0 -s 192.168.1.0/24 -d 0/0 -j MASQUERADE

contoh diatas berarti jaringan subnet 192.168.1.0/24 jika menghubungi web server yang berada di internet dikenali dari IP 202.154.6.55. Target MASQUERADE berarti IP NAT disesuaikan dengan alamat IP kartu LAN eth0, jika IP eth0 dirubah kita tidak perlu merubah settingan iptables.

b. PREROUTING

Translasi alamat yang memasuki kartu jaringan, kita juga bisa membelokkan paket data ke port tertentu untuk membangun server internet hanya dengan satu IP publik.

iptables -t nat -A PREROUTING – eth0 -p tcp -dport 25 -j DNAT -to 192.168.1.20:25

iptables -t nat -A PREROUTING – eth0 -p tcp -dport 110 -j DNAT -to 192.168.1.20:110

iptables -t nat -A PREROUTING – eth0 -p tcp -dport 80 -j DNAT -to 192.168.1.30:80

Pada contoh diatas kita mempunyai 2 server, 192.168.1.20 (mail server) dan 192.168.1.30 (web server). Koneksi dari internet ke port 25 dan 110 secara otomatis diarahkan ke alamat IP 192.168.1.20 (IP Lokal / LAN). Akses port 80 (web server) diarahkan ke IP lokal 192.168.1.30

c. LIST NAT

Untuk melihat NAT yang baru saja kita setting menggunakan perintah:

iptables -t nat -L -v

root@kolaMcc $ iptables -t nat -L -v

Chain PREROUTING (policy ACCEPT 1833K packets, 141M bytes)

pkts bytes target prot opt in out source destination

199K 9636K REDIRECT tcp – eth2 any anywhere anywhere tcp dpt:http redir ports 3128

0 0 REDIRECT tcp-eth1 any anywhere anywhere tcp dpt:36 redir ports 10000

0 0 REDIRECT tcp-eth1 any anywhere anywhere tcp dpt:time redir ports 20000

0 0 DNAT tcp-eth1 any anywhere anywhere tcp dpt:33 to:192.168.1.100:22

Menghapus NAT

root@kolaMcc $ iptables -t nat -L -viptables -t nat -F

root@kolaMcc $ iptables -t nat -L -viptables -t nat –Z

Yang membedakan Mangle dengan table yang lain adalah membuat paket-paket Anda ditandai satu per satu. Tujuannya adalah agar paket tersebut mempunyai ciri khas, sehingga paket tersebut dapat diolah lebih lanjut sesuai dengan policy yang akan Anda terapkan.

Tabel Mangle memiliki kemampuan untuk menggunakan semua chain yang ada dalam IPTables seperti INPUT, OUTPUT, PREROUTING, dan sebagainya. Dengan menggunakan tabel ini, Anda bisa melakukan banyak hal, seperti misalnya melakukan pengubahan routing sesuai dengan kebijakan Anda, atau memberikan perlakuan khusus pada salah satu jenis paket atau yang sering disebut dengan istilah QoS, dan masih banyak lagi. Maka dari itu, Mangle banyak digunakan bersama dengan program lain untuk melayani pemprioritasan sebuah aplikasi.

Tujuan dari penggunaan Chain Prerouting dengan Chain Postrouting terdiri atas:

SNAT Target

Target ini berguna untuk melakukan perubahan alamat asal dari paket (Source Network Address Translation). Target ini berlaku untuk tabel nat pada kolom POSTROUTING, dan hanya di sinilah SNAT bisa dilakukan. Jika paket pertama dari sebuah koneksi mengalami SNAT, maka paket-paket berikutnya dalam koneksi tersebut juga akan mengalami hal yang sama.

Contoh :

iptables –t nat –A POSTROUTING –o eth0 –j SNAT –to-source 194.236.50.155-194.236.50.160:1024-32000

DNAT Target

Berkebalikan dengan SNAT, DNAT digunakan untuk melakukan translasi field alamat tujuan (Destination Network Address Translation) pada header dari paket-paket yang memenuhi kriteria match. DNAT hanya bekerja untuk tabel nat pada chain PREROUTING dan OUTPUT atau chain buatan yang dipanggil oleh kedua chain tersebut.

Contoh :

iptables –t nat –A PREROUTING –p tcp –d 15.45.23.67 –dport 80 –j DNAT –to-destination 192.168.0.2

Target adalah tujuan perlakuan terhadap rule. Pada target ini terletak keputusan, paket data mau diapakan, apakah mau di tolak, atau diteruskan atau diolah terlebih dahulu. Berikut daftar table target iptables :

• ACCEPT

Rantai paket tersebut diterima dalam rule

• DROP

Rantai paket tersebut “dijatuhkan”

• REJECT

Rantai paket tersebut ditolak seperti DROP

• DNAT

Rantai paket di “destination nat” kan ke address lain

• SNAT

Rantai paket di arahkan ke source nat tertentu

• REDIRECT

Rantai paket di redirect ke suatu addres dan port tertentu

• MASQUERADE

Bekerja seperti SNAT tapi tidak memerlukan source

• REJECT

Bekerja seperti DROP

• RETURN

Mengembalikan paket ke superset chain di atasnya dan masuk ke baris aturan berikutnya, jika pada subchain. Tapi jika pada chain utama seperti INPUT, maka paket dikembalikan kepada kebijakan default.

• MIRROR

Apabila kompuuter A menjalankan target seperti contoh di atas, kemudian komputer B melakukan koneksi http ke komputer A, maka yang akan muncul pada browser adalah website komputer B itu sendiri. Karena fungsi utama target ini adalah membalik source address dan destination address. Target ini bekerja pada chain INPUT, FORWARD dan PREROUTING atau chain buatan yang dipanggil melalui chain tersebut.

Target DROP berfungsi men-drop paket dan menolak untuk memproses lebih jauh. Dalam beberapa kasus mungkin hal ini kurang baik, karena akan meninggalkan dead socket antara client dan server. Paket yang menerima target DROP benar-benar mati dan target tidak akan mengirim informasi tambahan dalam bentuk apapun kepada client atau server.

Secara umum, REJECT bekerja seperti DROP, yaitu memblok paket dan menolak untuk memproses lebih lanjut paket tersebut. Tetapi, REJECT akan mengirimkan error message ke host pengirim paket tersebut. REJECT bekerja pada chain INPUT, OUTPUT dan FORWARD atau pada chain tambahan yang dipanggil dari ketiga chain tersebut.

iptables –A FORWARD –p tcp –dport 22 –j REJECT --reject-with icmp-host-unreachable

Ada beberapa tipe pesan yang bisa dikirimkan yaitu icmp-net-unreachable, icmp-host-unreachable, icmp-port-unreachable, icmp-proto-unrachable, icmp-net-prohibited dan icmp-host-prohibited.

Jadi, misalkan terdapat sebuah perintah

Iptables –A FORWARD –s 0/0 -1 eth0 –d 192.168.1.58 –o eth1 –p TCP –sport 1024:65535 –m multiport –dports 80,443 –j ACCEPT

Artinya adalah di awal data akan diubah menjadi paket yang dapat melewati box, lalu source port 65535 adalah jangkauan spesifik dari port tersebut. Terdapat kasus khusus dimana apabila port kedua lebih besar dari port yang pertama maka posisinya akan bertukar. Multiport –dports atau destination ports adalah tujuan akhir dari perjalanan data sampai. Maksimal tujuan port adalah 15 port. Destination ports hanya dapat digunakan bersama dengan-p tcp atau-p udp. Bagian terakhir adalah ACCEPT yang berada dalam bagian terakhir IPTABLES berfungsi ketika paket cocok dengan daftar match dan target ini diberlakukan, maka paket tidak akan melalui baris-baris aturan yang lain dalam chain tersebut atau chain yang lain yang mereferensi chain tersebut. Akan tetapi paket masih akan memasuki chain-chain pada tabel yang lain seperti biasa saat proses dilanjutkan.

Well, pada modul kali ini terdapat case khusus karena tidak ada demo langsung. Jadi Saya akan share mengenai soal shift one by one here. Soal Shift nya adalah sebagai berikut :

1. Semua subnet tidak dapat mengakses TCP port 21, 443, 66 pada DMZ kecuali KEBUN_BIBIT sedangkan port TCP yang diizinkan untuk mengakses DMZ adalah port 80, 8080, 22.

Jawab :

Karena yang diizinkan untuk mengakses DMZ adalah port 80 dan 8080 serta 22 maka di DMZ dberi syntax berikut :

iptables -A RH-Firewall-1-INPUT -s 200.200.200.32/27 -p tcp --dport 21 -j ACCEPT

-A RH-Firewall-1-INPUT -p tcp --dport 21 -j DROP

iptables -A RH-Firewall-1-INPUT -s 200.200.200.32/27 -p tcp --dport 443 -j ACCEPT

-A RH-Firewall-1-INPUT -p tcp --dport 443 -j DROP

iptables -A RH-Firewall-1-INPUT -s 200.200.200.32/27 -p tcp --dport 66 -j ACCEPT

-A RH-Firewall-1-INPUT -p tcp --dport 66 -j DROP

iptables -A RH-Firewall-1-INPUT -m tcp -p tcp --dport 80 -j ACCEPT

iptables -A RH-Firewall-1-INPUT -m tcp -p tcp --dport 8080 -j ACCEPT

iptables -A RH-Firewall-1-INPUT -m tcp -p tcp --dport 22 -j ACCEPT

2. Mengijinkan semua akses UDP ke DMZ.

Jawab :

Karena seluruh akses UDP diijinkan maka syntax yang digunakan adalah :

iptables -A INPUT -p UDP -s 0/0 --dport 53 -j ACCEPT

3. Subnet DMZ tidak dapat di PING dari luar selain subnet AJK dan jaringan internal.

Jawab:

Masih sama dengan yang lain, syntax terdapat pada DMZ yaitu:

iptables -A FORWARD -p icmp -d 200.200.200.209/30 -s 10.151.72.56/30 --icmp-type echo-request -j ACCEPT

iptables -A FORWARD -p icmp -d 200.200.200.209/30 -s 200.200.200.0/23 --icmp-type echo-request -j ACCEPT

iptables -A FORWARD -p icmp -d 200.200.200.209/30 --icmp-type echo-request -j REJECT

4. Koneksi kepada DMZ melalui ssh dibatasi sebanyak 5 koneksi.

Jawab :

Tentukan banyaknya koneksi dengan hitcount, karena koneksi adalah lima maka syntax nya adalah:

iptables -I INPUT -p icmp --icmp-type echo-request -m recent --set

iptables -I INPUT -p icmp --icmp-type echo-request -m recent --update --hitcount 5 -j DROP

5. Buatlah sebuah perintah iptables untuk mengatasi synflood

Jawab:

SYN Flood adalah jenis denial of service (DoS) yang mengirimkan serangkaian pesan “SYN” ke komputer, seperti web server. Saat akan membuat perintah iptables untuk ,mengatasi serangan ini maka dapat dijalankan syntax berikut :

iptables -N syn-flood

iptables -A syn-flood -m limit --limit 10/second --limit-burst 50 -j RETURN

iptables -A syn-flood -j LOG --log-prefix "SYN flood: "

iptables -A syn-flood -j DROP

6. Buatlah sebuah perintah iptables untuk mengatasi force ssh attack.

Jawab :

Force ssh attack juga merupakan salah satu jenis serangan selain synflood, untuk mengatasinya, salah satunya dapat menggunakan syntax berikut :

iptables -I INPUT -i eth1 -p tcp -m tcp --dport 22 -m state --state NEW -m recent --set --name DEFAULT --rsource

iptables -I INPUT -i eth1 -p tcp -m tcp --dport 22 -m state --state NEW -m recent --update --seconds 180 --hitcount 4 --name DEFAULT --rsource -j DROP

7. Buatlah perintah iptables untuk memblok paket scanning. Contoh: xmas, file scan.

Jawab :

Pada blok paket, dapat digunakan dengan menandai flags pada paket data yang akan di scan yaitu misalnya dengan cara :

iptables -A INPUT -p tcp --tcp-flags ALL xmas -j DROP

8. Subnet taman_bungkul hanya bisa diakses oleh subnet kebun_bibit, subnet plasa_surabaya hanya bisa diakses ketika jam kerja (08.00 – 16.00), subnet sutos tidak bisa melakukan koneksi ke YM dan Facebook serta tidak bisa melakukan streaming video pada hari dan jam kerja (senin-jumat 07.00-17.00).

Jawab :

Terdapat beberapa syarat khusus pada jaringan yang akan dibangun, jadi harus dilaksanakan satu per satu. Salah satu syntax yang dapat dijalankan adalah :

iptables -A FORWARD -p tcp -d 200.200.200.0/27 -s 200.200.200.32/27 -j ACCEPT;

iptables -A FORWARD -p tcp -d 200.200.200.0/23 -j REJECT;

iptables -A FORWARD -p tcp –d 200.200.200.64/26 -m time --timestart 08:00 --timestop 16:00 --weekdays Mon,Tue,Wed,Thu,Fri -j ACCEPT;

iptables -A FORWARD -p tcp –d 200.200.200.64/26 -j REJECT;

iptables -A FORWARD -p tcp -d 200.200.201.0/24 -m time --timestart 07:00 --timestop 17:00 --weekdays Mon,Tue,Wed,Thu,Fri -j REJECT

iptables -A FORWARD -p tcp –s 10.151.72.56/30 --dport 5000:5010 -m time --timestart 07:00 --timestop 17:00 --weekdays Mon,Tue,Wed,Thu,Fri -j REJECT

iptables -A FORWARD -p tcp -d www.facebook.com –s 200.200.201.0/24 -m time --timestart 07:00 --timestop 17:00 --weekdays Mon,Tue,Wed,Thu,Fri -j REJECT

iptables -A FORWARD -p tcp -d www.messenger.yahoo.com –s 200.200.201.0/24 -m time --timestart 07:00 --timestop 17:00 --weekdays Mon,Tue,Wed,Thu,Fri -j REJECT

iptables -A FORWARD -p tcp -d www.youtube.com –s 200.200.201.0/24 -m time --timestart 07:00 --timestop 17:00 --weekdays Mon,Tue,Wed,Thu,Fri -j REJECT

9. Selain DMZ gunakan NAT untuk mengakses jaringan luar (tidak boleh menggunakan masquerade).

Jawab :

Karena tidak boleh menggunakan masquerade maka untuk mengakses jaringan luar menggunakan NAT, dapat dipakai syntax berikut ini :

iptables -t nat -A POSTROUTING -o ppp0 -j SNAT \ --to $PPPIP

10. Catat semua log yang di-drop oleh firewall.

Jawab :

Kita dapat melihat semua history dari semua log yang di drop oleh firewall di /var/log/firewall, warn, messages –clutter

Akhirnya, sekianlah rangkaian curhat dan sekaligus sebagai laporan resmi satu semester praktikum Jaringan Komputer kami. Tentunya terimakasih kepada Tuhan Yang Maha Esa karena akhirnya pekan badai bersama mata kuliah ini telah terlewati dengan baik. Selanjutnya kami mengucapkan banyak terimakasih pula pada asisten kami Mbak Happy Ayu yang telah bersedia membantu kami berjuang menghadapi kuliah ini selama satu semester. Terimakasih kepada seluruh teman-teman seperjuangan dan semua pihak yang telah membantu kelancaran kuliah kami selama ini. Kami memohon maaf kepada semua pihak yang baik secara langsung maupun tidak padanya kami berbuat salah. Akhir kata, saya Wati Margaretha Marpaung dan Eko Adhi Wiyono alias Mbul mengucapkan , Cherioh! Ganbatte Kudasai! Semoga Jarkomnya dapat nilai dewa. Aminnn!!

Subnetting, IP setting, Topologi and the others, My Homework, Just Please Part 4

Well, masih tentang jaringan tentunya. Laporan kali ini berisi tentang banyak angka matematis yang digunakan dalam setting networking di beberapa bagian. Sebelumnya, pernahkah Anda mendengar istilah atau familiar dengan Router, Hub dan Switch? Apa perbedaanya? Secara singkat perbedaannya adalah :

Router

Berfungsi agar data sampai ke tempat tujuan pada jaringan sesuai yang dikehendaki. Router biasanya digunakan untuk menghubungkan jaringan lokalke internet. Salah satu contohnya adalah Mikrotik Router dan Linksys WRT54GL yang dalam pengaturan konfigurasinya bisa berfungsi juga sebagai bridge atau switch. Cara Kerjanya adalah dengan cara yang mirip dengan switch dan bridge. Perbedaannya, router merupakan penyaring atau filter lalu lintas data. Penyaringan dilakukan dengan menggunakan protocol tertentu. Router pada dasarnya merupakan piranti pembagi jaringan secara logical bukan fisikal. Router dapat memilih jalan alternatif yang terbaik (rute terbaik untuk transportasi data.), bila memang ada beberapa jalan untuk mencapai tujuan atau bila salah satu jalan ke tempat tujuan terputus karena sesuatu hal.

Router bekerja pada lapisan physical, data link dan network layer, sehingga tidak dapat digunakan sembarangan. Router umumnya paling tidak terhubung ke dua jaringan., dua LAN atau WAN ke LAN dan jaringan dari ISP ( Internet Service Provider). Beberapa modem DSL dan cable modem juga memiliki fungsi router yang terintegrasi ke dalamnya sehingga memungkinkan beberapa computer membentuk jaringan dan langsung terhubung ke internet. Apabila hub, bridge dan switch merupakan networking device maka router merupakan internetworking device.

Hub

Hub adalah suatu perangkat yang memiliki banyak port yang akan menghubungkan beberapa node (komputer) sehingga membentuk suatu jaringan pada topologi star. Beberapa hub di pasaran kadang disebut dengan istilah hub-switch yang sering dikira oleh kita sebagai switch, tentu saja hub lebih lambat performanya daripada switch.

Cara Kerjanya adalah ketika sebuah paket tiba di salah satu port, paket itu akan disalin ke port-port yang lain di hub. Atau dengan kata lain hub hanya menyalin data ke semua simpul yang terhubung ke hub. Hal ini menyebabkan unjuk kerja jaringan akan lambat.

Hub dengan spesifikasi 10/100Mbps harus berbagi bandwidth dengan masing-masing port. Jadi ketika hanya satu PC yang menggunakan, akan mendapat akses bandwith yang maksimum yang tersedia. Namun, jika beberapa PC beroperasi atau di gunakan pada jaringan tersebut, maka bandwidth akan dibagi kepada semua PC, sehingga akan menurunkan kinerja jaringan

Switch

Switch bentuknya hampir sama dengan hub. Switch atau lebih dikenal dengan istilah LAN Switch merupakan perluasan dari konsep bridge. Salah satu contohnya adalah HP Procurve V1810-8G yang merupakan 8 Port Gigabit Switch.

Cara Kerja adalah terdapat dua arsitektur dasar yang digunakan yaitu: cut-through dan store and forward. Switch cut trough memiliki kelebihan di sisi kecepatan karena ketika sebuah paket datang, switch hanya memperhatikan alamat tujuan sebelum diteruskan ke segmen tujuannya. Sedangkan Switch store and forward merupakan kebalikan dari switch cut-through. Switch ini menerima dan menganalisa seluruh isi paket sebelum meneruskannya ke tujuan dan untuk meneriksa satu paket memerlukan waktu, tetapi ini memungkinkan switch untuk mengetahui adanya kerusakan pada paket dan mencegahnya agar tidak mengganggu jaringan. Switch dengan spesifikasi 10/100Mbps akan mengalokasikan 10/100Mbps penuh untuk setiap port nya. Jadi berapapun jumlah computer yang terhubung, pengguna akan selalu memiliki bandwidth penuh.

Selanjutnya dalam melakukan pengaturan jaringan untuk pembangunan rangkaian topologi tertentu, kita kan menemui beberapa istilah berikut :

a. Subnet (Subnet Mask)

Ketika paket data tiba disebuah router (hardware untuk menghubungkan jaringan yang satu dengan yang lainnya) atau simpul jaringan apapun, perangkat tersebut harus menentukan kelas alamat dari alamat IP yang dituju oleh sang paket. Nah, disinilahSubnet Mask berperan dalam membantu router membedakan antara bagian jaringan dan bagian host dari sebuah alamat IP.

b. Subnetting

Subnetting adalah teknik pengaturan jaringan yang bertujuan untuk mengefisiensikan pengelolaan dan penggunaan IP Address dalam sebuah jaringan. Adakalanya tatacara penulisan IP Address 32 bit seperti : 192.168.1.1, tapi juga terkadang dapat pula ditulis 192.168.1.1/24. Apa maksudnya? Untuk memahaminya, bisa menggunakan tabel subnetting yang ada di atas. Dimulai dari urutan angka yang paling atas sampai ke bawah (diurutkan berdasarkan baris tabel): Binary, Bits, Subnets, Jumlah Network, Jumlah Hosts, Jumlah Network yang dipinjam, Jumlah Bit Host yang di pinjam, Masks (CIDR).

c. Routing

Sebuah proses untuk meneruskan paket-paket jaringan dari satu jaringan ke jaringan lainnya melalui sebuah antar-jaringan (internetwork). Penghalaan juga dapat merujuk kepada sebuah metode penggabungan beberapa jaringan sehingga paket-paket data dapat dialirhantarkan dari satu jaringan ke jaringan selanjutnya. Untuk melakukan hal ini, digunakanlah sebuah perangkat jaringan yang disebut sebagai penghala. Penghala-penghala tersebut akan menerima paket-paket yang ditujukan ke jaringan di luar jaringan yang pertama, dan akan meneruskan paket yang diterima kepada penghala lainnya hingga sampai kepada tujuannya.

d. DMZ

Firewall DMZ (Demilitarized Zone) – atau jaringan perimeter adalah jaringan security boundary yang terletak diantara suatu jaringan corporate / private LAN dan jaringan public (Internet). Firewall DMZ ini harus dibuat jika anda perlu membuat segmentasi jaringan untuk meletakkan server yang bisa diakses public dengan aman tanpa harus bisa mengganggu keamanan system jaringan LAN di jaringan private kita. Perimeter (DMZ) network didesign untuk melindungi server pada jaringan LAN corporate dari serangan hackers dari Internet.

e. Static routing

Rute yang dipelajari oleh router ketika seorang administrator membentuk rute secara manual. Administrator harus memperbarui atau meng"update" rute statik ini secara manual ketika terjadi perubahan topologi antar jaringan (internetwork).

f. Dynamic routing

Rute secara Dinamik dipelajari oleh router setelah seorang administrator mengkonfigurasi sebuah protokol routing yang membantu menentukan rute. Tidak seperti rute Statik, pada rute Dinamik, sekali seorang administrator jaringan mengaktifkan rute Dinamik, maka rute akan diketahui dan diupdate secara otomatis oleh sebuah proses routing ketika terjadi.

g. Metric

Metrik adalah properti dari sebuah rute dalam jaringan komputer, yang terdiri dari nilai apapun digunakan oleh sebuah routing protocol untuk menentukan apakah satu rute tertentu harus dipilih atas yang lain. The tabel routing menyimpan hanya rute terbaik mungkin, sementara link-state atau topological database mungkin menyimpan semua informasi lain juga. Sebagai contoh, Routing Information Protocol menggunakan hopcount (jumlah hop) untuk menentukan yang terbaik mungkin rute. Rute The akan pergi ke arah dari gateway dengan metrik terendah (default gateway).

h. Network class

Pemabagian kelas kelas IP Adders didasarkan dua hal network ID dan host ID dari suatu IP Addres. Setiap IP Addres meruapakan pasangan sebuah network ID dan sebuah host ID. Network ID ialah bagian IP Addres yang digunakan untuk menujukan temapat komputer ini berada, sedangkan host ID ialah bagian dari IP Addres yang digunakan untuk menunjukan workstation, server, router dan semua TCP?IP lainnya dalam jaringan tersebut dalam jaringan host ID harus unik.

• Kelas A

Karakteristik : Format : 0nnnnnnn hhhhhhhh hhhhhhhh hhhhhhh

Bit pertama : 0

Panjang NetID : 8 bit

Panjang HostID : 24 bit

Byte pertama : 0 – 127

Jumlah : 126 kelas A (0 dan 127 dicadangkan)

Range IP : 1.xxx.xxx.xxx sampai 126.xxx.xxx.xxx

Jumlah IP : 16.777.214 IP Adders pada tiap kelas A

IP Addar kelas A diberikan untuk jaringan dengan jumlah host yang sangat besar. Bit pertama dari kelas A selalu diset 0 sehingga byte terdepan kelas A selalu bernilai antara 0 dan 127. IP Adders kelas A, network ID ialah 8 bit pertama, sedangkan host ID 24 bit berikutnya. Dengan demikian pembacaan IP Adders kelas A :

misalnya 012.26.2.6 ialah :

Network ID : 012

Host ID : 26.2.6

Dengan panjang host ID yang 24 , maka network ini dapat menampung sekitar 16 juta host setiap jaringan .

• Kelas B

Karakteristik : Format : 10nnnnnn nnnnnnnn hhhhhhhh hhhhhhhh

Dua bit pertama : 10

Panjang NetID : 16 bit

Panjang HostID : 16 bit

Byte pertama : 128 – 191

Jumlah : 16.384 kelas B

Range IP : 128.0.xxx.xxx sampai 191.155.xxx.xxx

Jumlah IP : 65.532 IP Adders pada tiap kelas B

IP Adders kelas B biasanya dialokasikan untuk jaringan berukuran sedang dan besar. Dua bit pertama dari IP addres kelas B selalu diset 10 sehingga byte terdepan dari IP adders ini selalu bernialai diantara 128 hingga 191. Pada IP Adders kelas B, network ID ialah 16 bit pertama sedangkan 16 bit berikutnya ialah host ID. Dengan demikian pembacaan IP addres kelas B misalkan: 128.29 121.1 ialah: Network ID : 128.29

Host ID : 121.1

Dengan panjang host ID yang 16 bit, IP Adders Kelas B ini menjangkau sampai 16.320 jaringan dengan masing-masing 65024 host.

• Kelas C

Karakteristik : Format : 110nnnnn nnnnnnnn nnnnnnnn hhhhhhhh

Tiga bit pertama : 110

Panjang NetID : 24 bit

Panjang HostID : 8 bit

Byte pertama : 192 – 223

Jumlah : 2.097.152 kelas C

Range IP : 192.0.0.xxx sampai 223.255.255.xxx

Jumlah IP : 65.532 IP Adders pada tiap kelas C

IP Adders kelas C awalnya digunkan untuk jaringan berskala kecil mislanya LAN. Terdiri atas network 192.0.0.0 sampai 223.255.255.0. Network ID ada pada tiga bit yang pertama selalu berisi 111. Bersama 21 bit berikutnya membentuk network ID 24 bit. Host ID ialah 8 bit terakhir. Kelas ini menjangkau hingga hampir 2 juta jaringan dengan masing-masing 254 host.

• Kelas D

Karakteristik : Format : 1110mmmmm mmmmmmmm mmmmmmmm mmmmmmm

4 Bit pertama : 1110

Bit multicasting : 28 bit

Byte inisial : 224 – 247

Diskripsi : Kelas D adalah ruang alamat multicasting RFC (1112)

IP Addres kelas D dipergunakan untuk IP Adders multicasting. 4 bit pertama IP Addres kelas D diset 1110 . Bit bit seterusnya diatur sesuai multicasting grup yang menggunakan IP Adders ini. Dalam multicasting tidak dikenal host ID dan network ID.

• Kelas E

Karakteristik : Format : 1111rrrrr rrrrrrrr rrrrrrrr rrrrrr

4 Bit pertama : 1111

Bit cadangan : 28 bit

Byte inisial : 248 – 255

Kelas E adalah ruang alamat yang dicadangkan untuk keperluan eksperimental. IP Addres kelas E tidak digunakan untuk keperluan umum. 4 bit pertama diset 1111.

i. Ipv4

Kebutuhan akan fungsi keamanan tidak dapat dipenuhi oleh IPV4, karena pada IP ini memiliki keterbatasan, yaitu hanya mempunyai panjang address sampai dengan 32 bit saja. Dengan demikian, diciptakanlah suatu IP untuk mengatasi keterbatasan resource Internet Protocol yang telah mulai berkurang serta memiliki fungsi keamanan yang handal (relia¬bility). IP tersebut adalah IPV6 (IP Versi 6), atau disebut juga dengan IPNG (IP Next Generation).

j. Ipv6

IPV6 merupakan pengembangan dari IP terdahulu yaitu IPV4. Pada IP ini terdapat 2 pengalamatan dengan panjang address sebesar 128 bit. Penggunaan dan pengaturan IPV4 pada jaringan dewasa ini mulai mengalami berbagai masalah dan kendala. Di mulai dari masalah pengalokasian IP address yang akan habis digunakan karena banyaknya host yang terhubung atau terkoneksi dengan internet, mengingat panjang addressnya yang hanya 32 bit serta tidak mampu mendukung kebutuhan akan komunikasi yang aman. IPv6 mempunyai tingkat keamanan yang lebih tinggi karena berada pada level Network Layer, sehingga dapat mencakup semua level aplikasi. Hal tersebut berbeda dengan IPV4 yang bekerja pada level aplikasi. Oleh sebab itu, IPV6 mendukung penyusunan address secara terstruktur, yang memungkinkan Internet terus berkembang dan menyediakan kemampuan routing baru yang tidak terdapat pada IPV4.

Setelah menguasai beberapa istilah tersebut, maka Anda harus mengetahui bahwa terdapat perbedaan antara Public network dan Private network. Hal ini terlihat jika ditinjau dari sisi penggunaan IP .

Public network

IP Public adalah suatu IP address yang digunakan pada jaringan lokal oleh suatu organisasi dan organisasi lain dari luar organisasi tersebut dapat melakukan komunikasi langsung dengan jaringan lokal tersebut. Contoh pemakaiannya adalah pada jaringan internet. Sedangkan range dari IP Public : range IP address yang tidak termasuk dalam IP Private.

Private network

Berdasarkan jenisnya IP address dibedakan menjadi 2 macam yaitu IP Private dan IP Public. IP Private adalah suatu IP address yang digunakan oleh suatu organisasi yang diperuntukkan untuk jaringan lokal. Sehingga organisasi lain dari luar organisasi tersebut tidak dapat melakukan komunikasi dengan jaringan lokal tersebut. Contoh pemakaiannya adalah pada jaringan intranet. Sedangkan Range IP Private adalah sebagai berikut :

Kelas A : 10.0.0.0 – 10.255.255.255

Kelas B : 172.16.0.0 – 172.31.255.255

Kelas C : 192.168.0.0 – 192.168.255.255

Latihan :

Berikut terdapat sejumlah host pda suatu subnet. Pada masing-masing poin berikanlah perhitungan range IP dan besar alokasi subnetserta berdasarkan perhitungan itu tuliskan NID, gateway, alokasi IP untuk host, netmask, broadcast :

a. 342 host

b. 256 host

c. 999 host

d. 25 host

e. 2 host

Jawab :

a. Range IP : 192.168.4.0 – 192.168.5.255

Besar subnet : 512

NID : 192.168.4.0/23

Gateway : 192.168.4.1

Alokasi IP host : 192.168.4.2 – 192.168.5.254

Netmask : 255.255.254.0

Broadcast : 192.168.5.255

b. Range IP : 192.168.6.0 – 192.168.7.255

Besar subnet : 512

NID : 192.168.6.0/23

Gateway : 192.168.6.1

Alokasi IP host : 192.168.6.2 – 192.168.7.254

Netmask : 255.255.254.0

Broadcast : 192.168.7.255

c. Range IP : 192.168.0.0 – 192.168.3.255

Besar subnet : 1024

NID : 192.168.00/22

Gateway : 192.168.0.1

Alokasi IP host : 192.168.0.2 – 192.168.3.254

Netmask : 255.255.252.0

Broadcast : 192.168.3.255

d. Range IP : 192.168.8.0 – 192.168.8..31

Besar subnet : 32

NID : 192.168.8.0/27

Gateway : 192.168.8.1

Alokasi IP host : 192.168.8.2 – 192.168.8.30

Netmask : 255.255.255.224

Broadcast: 192.168.8.31

e. Range IP : 192.168.8.32 – 192.168.8.39

Besar subnet : 8

NID : 192.168.8.32/29

Gateway : 192.168.8.33

Alokasi IP host : 192.168.8.34 – 192.168.5.38

Netmask : 255.255.255.248

Broadcast : 192.168.8.39

Apa yang dimaksud dengan metode perhitungan subnet CIDR, VSLM dan Seupernetting?

CIDR

Penulisan IP address umumnya adalah dengan 192.168.1.2. Namun adakalanya ditulis dengan 192.168.1.2/24, apa ini artinya? Artinya bahwa IP address 192.168.1.2 dengan subnet mask 255.255.255.0. Lho kok bisa seperti itu? Ya, /24 diambil dari penghitungan bahwa 24 bit subnet mask diselubung dengan binari 1. Atau dengan kata lain, subnet masknya adalah: 11111111.11111111.11111111.00000000 (255.255.255.0). Konsep ini yang disebut dengan CIDR (Classless Inter-Domain Routing) yang diperkenalkan pertama kali tahun 1992 oleh IEFT. Pertanyaan berikutnya adalah Subnet Mask berapa saja yang bisa digunakan untuk melakukan subnetting? Ini terjawab dengan tabel di bawah:

VLSM

VLSM (Variable Length Subnet Mask) adalah suatu teknik untuk mengurangi jumlah terbuang [ruang;spasi] alamat. Sebagai ganti memberi suatu kelas lengkap A, B atau C jaringan [bagi/kepada] suatu Admin, kita dapat memberi suatu subnet ke seseorang, dan dia dapat lebih lanjut membagi lebih lanjut membagi subnet ke dalam beberapa subnets. Oleh karena lebar dari subnet akan diperkecil, maka disebut dengan variable subnet length mask Jaringan yang berkaitan dengan router serial interface hanya mempunyai 2 alamat, oleh karena itu jika kita memberi suatu subnet, mungkin paling kecil adalah (/ 30) untuk itu.

Perhitungan IP Address menggunakan metode VLSM adalah metode yang berbeda dengan memberikan suatu Network Address lebih dari satu subnet mask, jika menggunakan CIDR dimana suatu Network ID hanya memiliki satu subnet mask saja, perbedaan yang mendasar disini juga adalah terletak pada pembagian blok, pembagian blok VLSM bebas dan hanya dilakukan oleh si pemilik Network Address yang telah diberikan kepadanya atau dengan kata lain sebagai IP address local dan IP Address ini tidak dikenal dalam jaringan internet, namun tetap dapat melakukan koneksi kedalam jaringan internet, hal ini terjadi dikarenakan jaringan internet hanya mengenal IP Address berkelas.

Supernetting

Supernetting dilakukan untuk tujuan memadukan teknologi dari topologi jaringan yang berbeda, membatasi jumlah node dalam satu segmen jaringan dan mereduksi lintasan transmisi yang ditimbulkan oleh broadcast maupun tabrakan (collision) pada saat transmisi data. Subnetting dilakukan dengan mengambil beberapa bit HOST untuk dijadikan bit NETWORK, sehingga terjadi pemindahan “garis pemisah” antara bit-bit network dengan bit-bit host, dengan memperhatikan kebutuhan jumlah Nomor Host untuk setiap Subnet. Namun adakalanya suatu network tidak mampu menampung sejumlah Host yang diperlukan (sebagai contoh, jumlah Host maksimum dari kelas C adalah 254 buah), dan jika hal ini terjadi (misalkan jumlah Host yang akan digabung >1000 buah), maka untuk mengatasinya dilakukanlah penggabungan dari beberapa jaringan kelas C.

Static routing

Router meneruskan paket dari sebuah network ke network yang lainnya berdasarkan rute (catatan: seperti rute pada bis kota) yang ditentukan oleh administrator. Rute pada static routing tidak berubah, kecuali jika diubah secara manual oleh administrator. Kekurangan dan kelebihan static routing adalah :

i. Dengan menggunakan next hop

( + ) dapat mencegah trjadinya eror dalam meneruskan paket ke router tujuan apabila router yang akan meneruskan paket memiliki link yang terhubung dengan banyak router.itu disebabkan karena router telah mengetahui next hop, yaitu ip address router tujuan

( – ) static routing yang menggunakan next hop akan mengalami multiple lookup atau lookup yg berulang. lookup yg pertama yang akan dilakukan adalah mencari network tujuan,setelah itu akan kembali melakukan proses lookup untuk mencari interface mana yang digunakan untuk menjangkau next hopnya.

ii. Dengan menggunakan exit interface

( + ) proses lookup hanya akan terjadi satu kali saja ( single lookup ) karena router akan langsung meneruskan paket ke network tujuan melalui interface yang sesuai pada routing table.

( – ) kemungkinan akan terjadi eror keteka meneruskan paket. jika link router terhubung dengan banyak router, maka router tidak bisa memutuskan router mana tujuanya karena tidak adanya next hop pada tabel routing. karena itulah, akan terjadi eror.

Routing static dengan menggunakan next hop cocok digunakan untuk jaringan multi-access network atau point to multipoint sedangkan untuk jaringan point to point, cocok dengan menggunakan exit interface dalam mengkonfigurasi static route. recursive route lookup adalah proses yang terjadi pada routing tabel untuk menentukan exit interface mana yang akan digunakan ketika akan meneruskan paket ke tujuannya.

Dynamic Routing

Dynamic router mempelajari sendiri Rute yang terbaik yang akan ditempuhnya untuk meneruskan paket dari sebuah network ke network lainnya. Administrator tidak menentukan rute yang harus ditempuh oleh paket-paket tersebut. Administrator hanya menentukan bagaimana cara router mempelajari paket, dan kemudian router mempelajarinya sendiri. Rute pada dynamic routing berubah, sesuai dengan pelajaran yang didapatkan oleh router.

Apabila jaringan memiliki lebih dari satu kemungkinan rute untuk tujuan yang sama maka perlu digunakan dynamic routing. Sebuah dynamic routing dibangun berdasarkan informasi yang dikumpulkan oleh protokol routing. Protokol ini didesain untuk mendistribusikan informasi yang secara dinamis mengikuti perubahan kondisi jaringan. Protokol routing mengatasi situasi routing yang kompleks secara cepat dan akurat. Protokol routng didesain tidak hanya untuk mengubah ke rute backup bila rute utama tidak berhasil, namun juga didesain untuk menentukan rute mana yang terbaik untuk mencapai tujuan tersebut.

Pengisian dan pemeliharaan tabel routing tidak dilakukan secara manual oleh admin. Router saling bertukar informasi routing agar dapat mengetahui alamat tujuan dan menerima tabel routing. Pemeliharaan jalur dilakukan berdasarkan pada jarak terpendek antara device pengirim dan device tujuan.

Berikut ini adalah contoh beserta penjelasan mengenai syntax- syntax yang terkait dengan static routing pada linux!

Syntaxnya adalah sebagai berikut :

route add -net $NET netmask $MASK gw $GATEWAY

route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.254

Tambahkan syntax berikut di atas sesuai dengan perintah :

post-up command

post-up route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.254

Berikan perintah untuk menjalankan setelah memberikan tampilan pada interface :

Edit /etc/network/interfaces, enter dengan cara:

$ sudo vi /etc/network/interfaces

#---------------------------------------#

# Feel free to change IP and gateway #

# as per your local setup and routing #

# policy #

# Last edited by root @ 23/Oct/2012 #

#---------------------------------------#

#--------------------------------------------#

# Setup the loopback network interface (lo0) #

#--------------------------------------------#

auto lo

iface lo inet loopback

#--------------------------------------------#

# Setup eth0 - connected to private LAN/VLAN #

#--------------------------------------------#

auto eth0

allow-hotplug eth0

iface eth0 inet static

address 10.70.201.5

netmask 255.255.255.192

### Ubuntu Linux add persistent route command ###

post-up route add -net 10.0.0.0 netmask 255.0.0.0 gw 10.70.201.6

#----------------------------------------#

# Setup eth1 - connected to the Internet #

#----------------------------------------#

auto eth1

allow-hotplug eth1

iface eth1 inet static

address 205.153.203.98

netmask 255.255.255.248

### Ubuntu Linux - This is your default gateway ###

gateway 205.153.203.97

simpan dan kemudian close file. Setelah itu restart networking dengan cara berikut ini:

$ sudo service networking restart

Atau sebagai root user:

# service networking restart

Lalu pastikan interface dari ubuntu linux yang bersifat statis, routingnya bekerja dengan tepat. Ketikkan perintah berikut untuk melihat apakah table rout yang bersangkutan bekerja dengan baik:

$ /sbin/route –n

atau :

$ ip route show

Senin, 13 Mei 2013

DNS & DHCP, My Homework, Just Please part 3

Sebelum berperang sebaiknya seseorang mengenal musuh dan tempat bertarungnya terlebih dahulu <sebuah pepatah Cina>. Karena itu sebaiknya sebelum berperang melawan sebuah kubu bernama topologi pada pembelajaran mengenai DNS dan DHCP berikut ini, sebaiknya kita "berkenalan" dahulu dengan mereka. Baiklah, "Selamat siang Om DNS dan Tante DHCP? Minta nomor IP nya dong" *krik-krik

Tak perlu berlama-lama lagi mari kita kupas tuntas modul 3 ini mengungkap fakta dan realita yang ada di dalamnya, kita kupas tuntas setajam silet...

Apakah DNS dan DHCP itu? DNS

adalah sebuah layanan yang terdistribusi. Tiap – tiap DNS server bertanggung jawab

atas domain-domain dibawah otoritasnya. Elemen dasar dari domain yang

dituliskan dalam konfigurasi DNS server adalah Resource Records (RR). Apa saja yang terdapat di dalamnya?

a. Name Server Records

Digunakan untuk

menyimpan informasi tentang DNS server yang menyimpan salinan zone set dari :

RR IN NS ns.example.com.

ns IN A 10.252.108.53)

b. Mail Exchange Records

Digunakan untuk

menyimpan informasi tentang email server yang ada di dalam sebuah domain. Formatnya adalah sebagai berikut:

[domain-name] IN MX [Preference][Exchange]

Dimana preference adalah 16 bit integer yang menunjukkan preferences dari suatu domain

dengan domain lainnya. Semakin kecil nilainya maka preferencesnya semakin

bagus.

Exchange adalah domain yang akan menangani mail exchange untuk owner name:

IN MX 10

mail.example.com.

mail IN

A 10.252.108.234

c. Address Records

Addres Records adalah field yang menunjukkan alamat Ipv4.

Nama owner akan ekuivalen dengan IP address yang didefinisikan setelah record

A. Records ini

menyatakan pemetaan dari alamat IP ke hostname misalnya : www IN A 10.252.108.234

d.

WKS (Well Knows

Service)

WKS (Well Knows Service) merupakan service yang

menggambarkan atau mendeskripsikan well known service itu didukung oleh sebuah

protocol yang jelas pada sebuah alamat yang spesifik.

e.

HINFO (Host

INFOrmation)

Informasi host mendeklarasikan

informasi singkat tentang hardware dan dan sistem operasi yang digunakan pada

suatu hostname. Misalnya : Format [host] IN HINFO hardware

software

f.

Alias Records

Digunakan untuk

membuat nama alias dari daftar A record yang telah ditulis sebelumnya.

CNAME, Canonical Name for Alias adalah record

yang menjelaskan primaryname untuk owner. Nama ownernya disebutkan dalam alias.

Formatny adalah: CNAME

mail IN CNAME

www

Lalu bagaimana dengan DHCP? DHCP memiliki beberapa tahapan di dalamnya, antara lain;

a.

DHCP

DISCOVER

DHCP client akan menyebarkan request secara broadcast untuk

mencari DHCP Server yang aktif.

b.

DHCP OFFER

Setelah DHCP Server mendengar broadcast dari DHCP Client, DHCP

server kemudian menawarkan sebuah alamat kepada DHCP client.

c.

DHCP REQUEST

Client meminta DCHP server untuk menyewakan alamat IP dari salah

satu alamat yang tersedia dalam DHCP Pool pada DHCP Server yang bersangkutan.

d.

DHCP ACK

DHCP server akan merespons permintaan dari klien dengan

mengirimkan paket acknowledgment. Kemudian, DHCP Server akan

menetapkan sebuah alamat (dan konfigurasi TCP/IP lainnya) kepada klien, dan memperbarui

basis data database miliknya. Klien selanjutnya akan memulai proses binding dengan tumpukan protokol TCP/IP dan karena telah memiliki

alamat IP, klien pun dapat memulai komunikasi jaringan.

e.

DHCP Scope

DHCP Scope adalah alamat-alamat IP yang dapat

disewakan kepada DHCP client.

Ini juga dapat dikonfigurasikan oleh seorang administrator dengan menggunakan peralatan konfigurasi DHCP server. Biasanya, sebuah

alamat IP disewakan dalam jangka waktu tertentu, yang disebut sebagai DHCP

Lease, yang umumnya bernilai tiga hari. Informasi mengenai DHCP Scope dan

alamat IP yang telah disewakan kemudian disimpan di dalam basis data DHCP dalam

DHCP server. Nilai alamat-alamat IP yang dapat disewakan harus diambil dari

DHCP Pool yang tersedia yang dialokasikan dalam jaringan. Kesalahan yang sering

terjadi dalam konfigurasi DHCP Server adalah kesalahan dalam konfigurasi DHCP Scope

f.

DHCP Lease

DHCP Lease adalah batas waktu penyewaan alamat IP

yang diberikan kepada DHCP client oleh DHCP Server. Umumnya, hal ini dapat

dikonfigurasikan sedemikian rupa oleh seorang administrator dengan menggunakan

beberapa peralatan konfigurasi (dalam Windows NT Server dapat menggunakan DHCP Manager atau dalam

Windows 2000 ke atas dapat menggunakan Microsoft Management Console [MMC]). DHCP Lease juga sering

disebut sebagaiReservation

Pada DHCP, Client akan

mencoba untuk mendapatkan “penyewaan” alamat IP dari sebuah DHCP server dalam

proses empat langkah berikut:

- DHCPDISCOVER: DHCP client akan menyebarkan request secara broadcast untuk mencari DHCP Server yang aktif.

- DHCPOFFER: Setelah DHCP Server mendengar broadcast dari DHCP Client, DHCP server kemudian menawarkan sebuah alamat kepada DHCP client.

- DHCPREQUEST:

Client meminta DCHP server untuk menyewakan alamat IP dari salah satu

alamat yang tersedia dalam DHCP Pool pada DHCP Server yang bersangkutan.

- DHCPACK:

DHCP server akan merespons permintaan dari klien dengan mengirimkan

paket acknowledgment. Kemudian, DHCP Server akan

menetapkan sebuah alamat (dan konfigurasi TCP/IP lainnya)

kepada klien, dan memperbarui basis data database miliknya. Klien

selanjutnya akan memulai proses binding dengan tumpukan protokol TCP/IP dan

karena telah memiliki alamat IP, klien pun dapat memulai komunikasi

jaringan.

Empat tahap

di atas hanya berlaku bagi klien yang belum memiliki alamat. Untuk klien yang

sebelumnya pernah meminta alamat kepada DHCP server yang

sama, hanya tahap 3 dan tahap 4 yang dilakukan, yakni tahap pembaruan alamat (address renewal), yang jelas

lebih cepat prosesnya.

kelebihan

dan kekurangan penggunaan IP dinamis dibanding dengan IP statis!

IP Dinamis

dalam pemberian IP

lebih mudah. Karena tidak harus memberikan IP pada komputer akan

mendapatkan IP secara otomatis setiap komputer menyala.

IP Statis

Apabila menggunakan

IP statis, maka IP yang digunakan oleh PC akan tetap. Tidak akan berubah,

sehingga apabila mau sharing data/printer lebih praktis.

Lalu apa contoh permasalahan dalam DNS dan DHCP yang sekiranya bisa dipraktekkan sebagai bahan pembelajaran? Nah, misalkan saja terdapat sebuah topologi jaringan seperti berikut ini :

Kita diminta memberikan nama pada

komputer dan router sesuai dengan topologi di atas, maka kita mulai dengan membuat

switch. Switch misalnya dibuat dengan modul3.sh dengan nama switch adalah

switch1 dan switch2. Langkah yang digunakan dalam membuat switch adalah dengan mengetikkan pada terminal perintah berikut ini:

#switch

uml_switch -unix switch1 > /dev/null &

uml_switch -unix switch2 > /dev/null &

Setelah itu, jalankan perintah sh jarkom3.sh maka switch akan terbentuk. Untuk membuat host dan router dengan membuat file jarkom3.sh, pertama-tama jalankan perintah dengan menggunakan sintaks berikut :

Lalu apa yang kemudian pertama kali di lakukan? Yang pertama kali dilakukan ialah menginstall hal-hal di bawah ini :

- bind9 server dan slave (bisma)

- dnsutils host dan server

- dhcp3-server

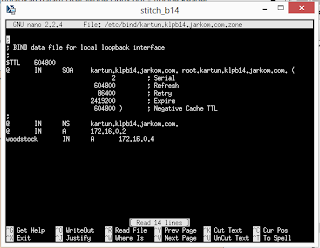

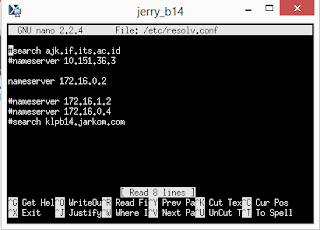

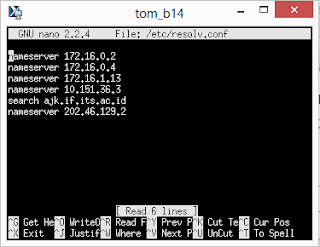

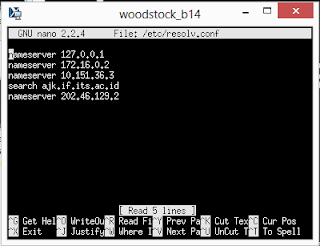

Setelah menginstall pada tempat diatas, sekarang masuk kedalam server yang menangani domain besar bernama klp14.jarkom.com. Pemberian nama pada computer akan dilakukan pada server Krishna ini, yaitu dengan cara mengedit /etc/bind/name.conf.local nano /etc/bind/name.conf.local

Setelah menginstall pada tempat diatas, sekarang masuk kedalam server Krishna yang menangani domain besar bernama klp14.jarkom.com. Apa yang dilakukan pada server?

Kemudian lakukan pengaturan pada /etc/bind/name.conf.local melalui :

nano /etc/bind/name.conf.local

zone "klpb14@jarkom.com"{

type master;

file "/etc/bind/klpxx.jarkom.com.db";

allow-transfer {172.16.0.2;} //ip server

forwarders{

10.151.71.122;

10.151.71.126;

};

};

zone "dns.klpbxx.jarkom.com"{

type master;

allow-transfer {172.16.0.2;};

file "/etc/bind/klp14.jarkom.com.db";

Lalu, untuk setiap interface, ikuti nomor IP yang ada di topologi seperti berikut:

Demikianlah pembelajaran singkat sekaligus laporan resmi mengenai DNS dan DHCP yang telah kami bangun, semoga bermanfaat. Ganbatte!

Langganan:

Postingan (Atom)